Korszerű kiber-biztonsági szempontból is védett kontrollerek a szabályozás és vezérléstechnikában

A XXI század számtalan kihívást tartogat a rendszereket üzemeltetők számára, de mindenképpen új probléma a kiber-biztonság kérdése a távhőszolgáltatás területén.

Ez a veszély nem elsősorban az adminisztratív területeket (pl.: számlázás, adatgyűjtés) fenyegeti, bár ott is sok probléma ellen kell védekezni, hanem a fűtőművek irányítástechnikáját és a hőközpontok távvezérlési, szabályozási feladatait.

Noha a távhő ellátás nem sorolható a kritikus infrastruktúra körébe, hiszen ennek a szolgáltatásnak átmeneti akadályoztatása inkább kellemetlen (bár a szolgáltató számára már sokszor kifejezetten költséges) probléma. A fűtőművek esetén ez már komolyabb veszély, különösen, ha a hőenergia egy villamos erőmű „melléktermékeként” jön létre.

Mivel a mai világunkban a technológia fejlődése és a szakembergárda fogyása miatt egyre több területen jelenik meg az intelligens adatkommunikáció, így egyre több helyen áll elő a támadási felület a kéretlen betolakodók számára.

Nézzük meg a nemzetközi szabvány (IEC 62443) hogyan sorolja be a területeket és az esetleges támadhatóságot:

SL4 Védelem a kifinomult eszközökkel, kiemelkedő erőforrásokkal, az IACS-specifikus képességekkel és magas motivációval végrehajtott szándékos adatszerzés ellen.

SL3 Védelem a kifinomult eszközökkel, mérsékelt erőforrásokkal, az IACS-specifikus képességekkel és mérsékelt motivációval végrehajtott szándékos adatszerzés ellen. (IACS = Industrial Automation & Control Systems).

SL2 Védelem az egyszerű eszközökkel, alacsony erőforrásokkal, általános képességekkel és alacsony motivációval végrehajtott szándékos adatszerzés ellen.

SL1 Védelem ok-okozati vagy véletlenszerű adatszerzés ellen.

SL0 SZIGET ÜZEM, nincs kapcsolat a külvilággal.

A mai modern és munkaerő-hiányos helyzetben az SL0 nem képzelhető el, hiszen valahogy kapcsolatban kell lenni a hőközpontokkal, nem lehet egy kisebb település esetén se „gyalog” kezelni, működtetni az egyes végpontokat.

A hazai gyakorlatban az SL1-SL2 megoldások a jellemzőek. Szerencsére a támadók még ezt nem fedezték fel.

Mivel a támadások mindig a kommunikációs felületeken próbálkoznak, így kézenfekvő, hogy a kommunikációt magát és a két végét kell védeni.

Nézzük meg ezt a 3 területet, milyen alkalmazások, megoldások lehetnek hatásosak ezeken a részeken.

Kommunikáció.

Ez a mai távhő rendszereknél a néhány –közvetlen kábeles—megoldáson, és a WiFi jellegű, kis hatásterületű rádiókommunikáción túl a GSM talán a legelterjedtebb.

- Ami a legfontosabb, hogy bármilyen kommunikációt is használunk, az legyen képes VPN jellegű átvitel végrehajtására, mert az még mindig nehezen „törhető” (Ez az SL3-SL4 kategóriába tartozik). Ilyenkor akár a nyílt internet is használható, de ugyanúgy a közvetlen kábelkapcsolat vagy a mikrohullámú adatátvitel is megfelelhet.

- Gyakori megoldás és a cégek előszeretettel alkalmazzák a „zárt APN” megoldást, amit a GSM szolgáltató biztosít a számukra. Ez látszólag igen kedvező megoldás, hiszen ez egyfajta VPN, ahol nem kell kulcsokkal kódolással, titkosítással foglalkozni, csupán a SIM kártyáknak kell ebben a zárt APN-ben lenniük.

Itt azért szeretném felhívni a figyelmet arra, hogy ha valaki megszerez egy ebben a rendszerben működő SIM kártyát (mert például egy alul-motivált dolgozó bejelenti, hogy elromlott a SIM és kicserélteti a szolgáltatónál, de ott esetleg egy újat kér, új IP címmel), ezáltal lesz már egy kártyája, ami ebben a zárt APN-ben bent van. Így már ő vagy akinek ezt eladja, mindenre képes lehet az APN-ben működő állomásoknál.

Amit feltétlenül el kell kerülni az a kódolatlan adatátvitel nyílt interneten, vagy közvetlen kábelkapcsolattal, mert az mér az SL1-et is csak alulról súrolja.

Milyen adatátviteli eszközöket használjunk? Itt a GSM átvitel esetén lehet sok terméket találni, de mindenképpen az európai gyártású, szoftveresen is hozzáférhető, Linux rendszerű készülékeket használjunk, mert akkor ellenőrizni tudjuk a működés részleteit. A jelenlegi választékból most csak egy család, a litván TELTONIKA cég termékeit mutatom be, mert ezek igazán modern és hatékony felépítésű készülékek egy olyan európai gyártótól, aki évente 9 millió modemet gyárt.:

Ez csak egy kis áttekintés az óriási választékból, ahol mindegyik tudja a 4G-t, a MODBUS protokollt (TCP és RTU szinten is), számtalan VPN és egyéb titkosítási megoldást, közben a gyártó maga adja ki a szoftver fejlesztő készletet, a szabadabb, biztonságosabb munkáért.

Azért is fontos, hogy titkosított adatátvitelt használjunk, mert ma már nem csak a „hivatásos” hackerek próbálkoznak az adataink megszerzésével, hanem okos (okosodó) diákoktól kezdve akár a saját, vagy a bedolgozó cég elbocsátott szakembere is képes lehet az adatok elolvasására (esetleg módosítása). Sokan azt gondolják, hogy a TC/IP kommunikáció egy biztonságos módszer, hiszen a csomag kapcsolt adatátvitel „látszólag” biztonságos dolog lehet. Arra azonban gondoljunk, hogy ma már bárki számára ingyen letölthető Wireshark nevű program, amivel könnyen dekódolható még a TC/IP is.

Megjelenítő (SCADA) programok.

A kommunikáció után nézzük meg az adatátvitel „egyik végét”, a központi diszpécser programokat, SCADA (Supervisory Control and Data Acquisition) szoftvereket. Ez ugye az a terület, ahol a kezelés az adatgyűjtés a távparaméterezés és sok más távvezérlési műveletei történnek. Mivel ez az a terület, ahol nagyjából MINDEN ADAT és INFORMÁCIÓ rendelkezésre áll a rendszerről, ezért elég kritikus terület.

Ami szerencse, hogy ma már sok szoftver áll rendelkezésre, ami alkalmas redundáns szervereken virtuális környezetbe telepítve működni. Mivel ezt a környezetet – a legtöbb nagy cégnél—IT szakemberek kezelik, működtetik, így ott a védelem általában megoldott. Azt azért érdemes pontosítani és tisztázni, hogy az adott szoftver rendelkezik-e a legfontosabb és néha legújabb titkosított adatátvitel kezelésére alkalmas illesztő programmal (driverrel), mert e nélkül semmit sem érünk. Fontos még, hogy az adatok tárolása is megbízhatóan legyen megoldva.

Milyen elvárásokat támasszunk egy ilyen programmal kapcsolatban:

- Milyen a szoftver telepítése, környezete?

- Védett, szerver környezet = megfelelő.

-

- Sima asztali gép a telepen = veszély.

Ilyenkor akárki hozzáférhet a géphez, szoftverhez.

- Sima asztali gép a telepen = veszély.

- Milyen a szoftver adattárolása?

- Központi szerveren, védett kommunikációval = megfelelő

-

- Egyedi tároló (SD, pendrive, külső HDD…) = veszély.

Be lehet juttatni a külső hordozón bármilyen kártevőt.

- Egyedi tároló (SD, pendrive, külső HDD…) = veszély.

- Milyen a szoftver kommunikációja?

- Titkosított adatátvitel (https; LoRa; OPC-UA…) = megfelelő

-

- Normál adatátvitel (http; RS485…= veszély.

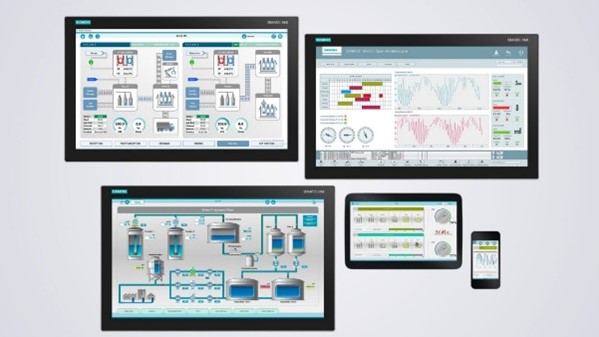

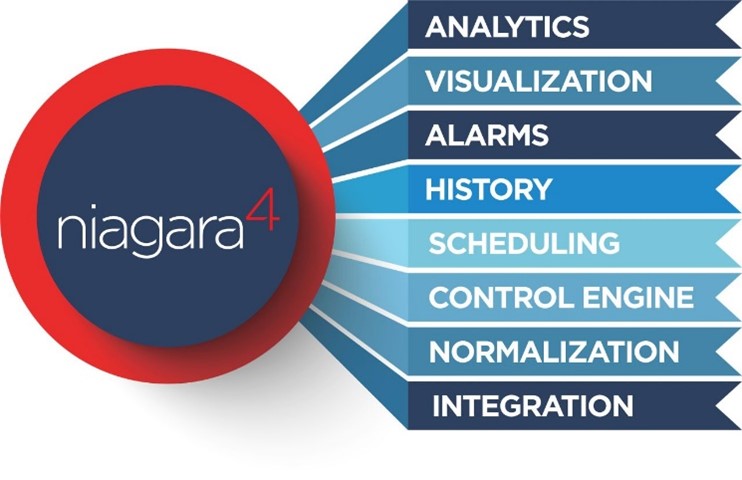

Hogy néz ki egy-egy SCADA:

SCADA szoftverből nagyon sokféle létezik a legkisebb, legegyszerűbb kialakítású rendszertől a nagy, összetett multikapcsolatokkal is rendelkezőig szinte minden. Én a magam részéről azt javaslom, hogy mindenképpen olyan SCADA szoftvert válasszunk, ami alkalmas többféle adat, távoli szabályzó típussal, vagy készülékkel való titkosított adatátvitelre, azaz semmiképpen se egy gyártó-függő megoldás legyen a választásunk.

Néhány ismertebb SCADA:

Szabályzó-vezérlő készülékek

Ez az a terület, ami a mostani cikk egyik leglényegesebb pontja. Miért fontosak ezek a készülékek, berendezések? Néhány indok:

- Ezek a berendezések működtetik a fűtési és HMV rendszereket, így folyamatos, hibamentes működésük kiemelkedő fontosságú;

- Noha képesek központi adatkapcsolat nélkül is ellátni a feladataikat, azonban a fűtés indítási, leállítási, beállítási, szabályozási parancsokat a modern (és szakember-hiányos helyzetben) feltétlenül a központból kapott utasítások beállítások alapján végzik;

- A modern, energia hatékony időszakban feltétlenül szükséges a rendszeres mérés és adatszolgáltatás az optimalizált működés fenntartása érdekében

- És nem utolsó sorban ez a kétirányú információ csere a már előzőekben is jelzett kommunikációs csatornákon keresztül történik.

Milyen elvárásokat fogalmazhatunk meg egy ilyen rendszerrel szemben?

- Feleljen meg az IEC 62443 szabványnak, azaz:

- Tudjon titkosítva kommunikálni;

- A belső tárolásai szintén kódoltak legyenek;

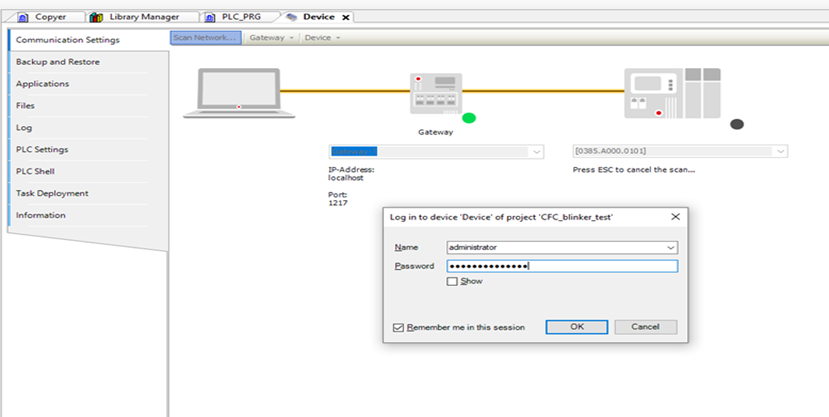

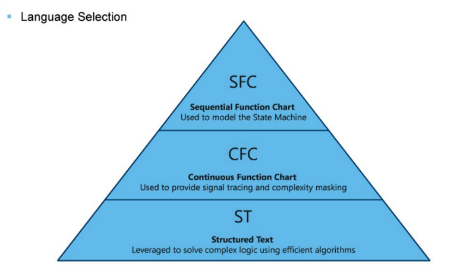

- A programozási hozzáférés is felejen meg a titkosítási követelményeknek. Csak összetett bejelentkezési eljárás után legyen alkalmas programozásra az IEC 61131-3 szerinti (ST; CFC; LD…);

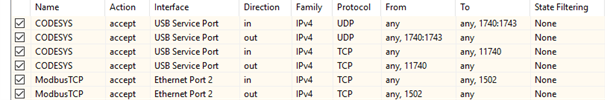

- A „külvilági kapcsolatai” legyenek nagyon szigorúan szabályozva, azaz „IT tűzfal” -szerű rendszer védje az összes adatátvitelét.

- Legyen ipari kivitelű kontroller, hiszen ez a legfőbb feladata (ne használjunk PC sticket, vagy hasonló kommersz (bár olcsó) megoldást, mert az ipari környezet és 24 órás üzem a vár rá.

- Lehetőleg illeszkedjen meglévő rendszerekhez (ismerje a szabványos mérési, működtetési jelzési rendszereket).

Ilyen feladatra képes kontroller akad már piacon, bár az is igaz, hogy nem a legalacsonyabb árkategóriában. Néhány típus az ismertek közül:

Titkosított belépés a kontrollerbe (USB de TC/IP módon) https:

Az is fontos, hogy ennél a készüléknél nem lehet átvenni az irányítást a készülék felett egy egyszerű „gyári visszaállítással”, amit egyrész csak a helyszínen, kézzel lehet végrehajtani, ha ez a lehetőség a beállításkor nem lett kitiltva.

IEC 61131-3 szerinti programozási példák:

Ez a programozási módszer (Codesys) azért kedvező, mert ezt a „nyelvet” sokan ismerik (Magyarországon is), így nem vagyunk egy kivitelezőhöz kötve, másrészt nagyon sok a biztonságot támogató megoldás található benne.

És az ipari kontroller tűzfal beállítása:

Természetesen semmi sem ad biztos védelmet, különösen, ha a kivitelezők még az oly biztonságos készülékeknél sem használják azok kedvező lehetőségeit. Azért célszerű törekedni az egyre jobb kiber-védelemre a távhő területén is, mert nem kizárt, hogy előbb- utóbb ebben a szektorban is megjelennek a rossz szándékú bűnözők.

Arra viszont kifejezetten fel kell hívni a figyelmet, hogy az egyre digitalizáltabb világunkban a helytelenül alkalmazott megoldások a legnagyobb veszélyek. Erre különösen az alul motivált vagy elbocsátott dolgozóknál fontos figyelni, mert náluk nem feltételezzük, a rossz szándékot. Pedig, ha időben nem kerül törlésre az általa korábban használt belépési adat (jelszó), akkor ez veszélyes is lehet mert neki rendszer és helyismerete is rendelkezésre áll.

Persze nem árt, ha e cikkben felsorolt kommunikációs megoldásokra is elegendő figyelmet fordítunk, mert ma még ezek a leginkább „elhanyagolt” (és gazdaságosan kezelt) kérdések.

A bemutatott eszközök és módszerek használatával jelentősen növelhető a távhőrendszerek biztonsága, és egyre több szervezési energia fordítható a megrendelők kiszolgálására, mert az esetleg jobban növeli a távhőrendszerek használata iránti igényt, ezáltal a távhő szolgáltató cégek bevételét.

Sóskút, 2022. november 5.

Opitzer Gábor

SB-Controls Kft.